Après Target en début d’année, les vulnérabilités des systèmes de paiement par carte bancaire dans les chaînes de magasins aux Etats-Unis continue. Cette fois, ce sont deux chaînes : Michael et Aaron Brothers qui viennent d’être impactés. La brèche détectée sur leurs systèmes de paiement à permis aux cybercriminels de voler 3 millions de numéros de cartes de crédit via un malware.

Ce qui s’est passé chez Target et les solutions qui ont été implémentées après l’attaque subie n’ont pas été mises en place, apparemment, sur les deux systèmes de paiement de ces deux chaines commerciales précédemment citées.Comment comprendre le fonctionnement d’un tel programme cybercriminel ? Nous vous proposons un retour dans le temps avec l’explication technique de l’attaque subie par Target et étudiée par le journaliste et chercheur Américain en sécurité informatique Brian Krebs.

Voici comment l’attaque s’est produite chez Target (traduction en Français de l’article de son blog Krebs on Security) et comment elle vient de se reproduire chez Aaron Brothers et Michael.

Target : une attaque sophistiquée

L’examen du malware utilisé dans la brèche chez Target suggère que les attaquants ont été aidés par un programme mal sécurisé, installé sur le système de management des produits qui tourne sur le réseau interne des magasins. Comme je l’ai annoncé dans l’article du 15 janvier dernier, les attaquants ont été capables d’infecter les systèmes de paiement des magasins à l’aide d’un malware qui volait les données des cartes de débit et de crédit. Ils ont été également capables d’installer un serveur de contrôle qui a servi de référentiel central pour les données venant de l’ensemble des registres infectés.

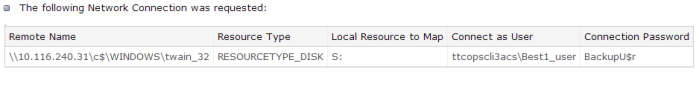

La connexion sur le réseau était la suivante : \\10.116.240.31\c$\windows\twain_32 resourcetype_disk S: ttcopscli3acs\Best1_user BackupU$r

“ttcopscli3acs” est le nom du partage Windows utilisé par les logiciels malveillants implanté dans les magasins Target .Le nom d’utilisateur que les logiciels malveillants utilisaient pour télécharger des données de cartes volées était “Best1_user”; le mot de passe a été BackupU$r.

Cette analyse démontre que le composant du malware utilisé dans la brèche chez Target a été téléchargé par le service d’analyse des menaces informatiques de Symantec le 18 décembre 2013, et à été effacé ensuite.Une copie pdf de l’analyse est visible ici. Ce document suggère que le malware a été responsable des envois des données volées sur les caisses enregistreuses compromises vers le référentiel central qui avait comme adresse interne 10.116.240.31.

La donnée “ttcopscli3acs” est le domaine windows utilisé sur le réseau de Target. Le nom d’utilisateur “Best1_user” et le mot de passe “BackupU$r” a été utilisé pour se connecter sur le disque partagé

( Indiqué par la lettre S) dans l’image ci-dessus.

Ce compte utilisateur “Best1_user” semble être un intrus pour les attaquants mais, il y a une meilleure explication : ce nom d’utilisateur est le même que ceux qui sont utilisés dans une suite de programme de management appelé “Performance Assusrance for Microsoft Servers” . Ce logiciel (selon son concepteur la société BMC software inclus un compte d’administrateur appelé “Best1_user”. L’article de la base de connaissance (PDF) publié par BMC Software explique que le compte Best_user est installé par l’application pour effectuer des tâches de routine. Cet article démontre que ce compte “Best1_user” est essentiel comme système où compte administrateur sur la machine hôte et que les clients ne sont pas concernés eux-mêmes par ce compte parce qu’il n’est membre d’aucun groupe, même si, toutefois il ne peut être utilisé pour se connecter au système.

Le seul privilège de ce compte est de garantir la possibilité de faire tourner un programme de batch. Le document indique qu’il peut être utilisé pour lancer des programmes qui sont appelés depuis une fenêtre de ligne de commande. Ceci est la partie préférée de cet article : “Le support technique ne connaissait pas le mot de passe de ce compte car il avait été enlevé par l’équipe de développement. Connaître le mot de passe de ce compte n’était pas important car on ne pouvait pas se connecter à une machine en l’utilisant. Le mot de passe est connu en interne pour utiliser un programme agent qui prend l’identité du compte “Best1_user”.

J’ai contacté BMC pour en savoir davantage sur le mot de passe utilisé par le mot de passe du Malware de target (BackupU$r) serait, en fait, un mot de passe secret pour le compte Best1_user. Cette société est restée muette sur cette question…J’ai eu le pressentiment que le Counter Treat Unit (CTU) de Dell SecureWorks dans une analyse qui a été publiée en privé à certains clients dans l’entreprise cette semaine.

Les attaquants ont exfiltré les données en créant un point de montage en provenance d’un fichier d’échange et ont copié les données depuis ce fichier de partage dit l’article de Secureworks.

Les attaquants ont exfiltré les données en créant un point de montage en provenance d’un fichier d’échange et ont copié les données depuis ce fichier de partage dit l’article de Secureworks.

Dans le fichier précédent, il est démontré qu’il existe un serveur interne 10.116.240.31 qui est un serveur intermédiaire sélectionné par les attaquants, et les chercheurs du CTU croient que le “ttcopscli3acs” est le domaine windows utilisé sur le réseau de chez Target. Le compte Best1_user apparaît pour être associé au composant du logiciel de BMC Software. En lisant la documentation technique de ce logiciel, ce compte est normalement restreint mais les attaquants en ont usurpé le contrôle pour faciliter les mouvements dans le réseau.Selon Secureworks, un composant du malware installe lui-même un service appelé “Bladelogic” un nom de service qui sans doute est le même qu’un autre service de BMC appelé BMC BladeLogic Automation Suite. La porte-parole de BMC Ann Duhon à dit que les attaquants ont simplement invoqué la marque de BMC pour créer un programme malicieux qui apparaît légitime aux yeux d’un observateur classique mais il semble que, cette fois, des logiciels de BMC tournaient sur le réseau de Target et que les attaquants le savaient.

Une mise à jour du 30 janvier à 5:48 pm de BMC publie la déclaration suivante :

“Il y a eu beaucoup d’articles de presse spéculatifs à propos de la brèche de Target. BMC Software n’a pas reçu d’information en provenance de Target où des investigateurs qui étudient la brèche. Dans quelques uns de ces articles, les produits BMC sont mentionnés dans deux directions différentes : La première faisait mention de “bladelogic.exe” en référence à l’attaque. L’exécutable “bladeligic.exe” n’existe pas dans aucun produit légitime de BMC Software. Mc Afee à écrit un avis de sécurité qui disait ceci : La référence à “Bladelogic” est une méthode d’obscurcissement. Le malware n’a pas été compromis où intégré avec des produits de BMC Software en aucun cas.

La seconde référence à été un mot de passe qui aurait été utilisé dans une partie de l’attaque avec l’implication d’un mot de passe BMC. BMC avait confirmé que le mot de passe mentionné dans la presse n’est pas un mot de passe généré par BMC.

A ce point, il n’y a rien qui suggère que BMC Bladelogic où BMC performance Assurance aurait des défauts de sécurité où ai été compromis en prenant part à cette attaque. Les Malware sont des problèmes dans tous les environnements. BMC demande à l’ensemble de ses clients d’être diligents et d’êtres sûrs que leurs environnements soient sécurisés et protégés”.

Je note leur avis qui signifie que “BackupU$r” (le mot de passe référencé dans le malware de Target) n’est pas leur mot de passe secret. Mais rien dans leur annonce n’indique la possibilité que les attaquants aient mis à profit le compte utilisateur du domaine installé par BMC Software afin de les aider a exfiltrer les données des cartes de paiement du réseau de Target.

Voici l’historique original :

Selon une source fiable qui utilise principalement les données open-source pour garder un œil sur le logiciel et le matériel utilisés dans divers environnements de vente au détail , le logiciel de BMC est utilisé dans de nombreuses grandes chaînes de vente au détail et les épiceries à travers le pays , y compris Kroger , Safeway , Home Depot , Sam’s Club et Les Compagnies Vons , parmi beaucoup d’autres .

Une copie du rapport SecureWorks est ici ( PDF ) . Il contient une analyse assez détaillée de cela et d’autres parties du malware utilisé dans l’intrusion de la cible . Ce qu’il affirme d’emblée est de savoir comment les assaillants ont fait irruption pour commencer ….

Comment est-ce arrivé ?

Les gens de Malcovery ( divulgation complète : Malcovery est un annonceur sur le blog de Krebs on Security ) ont mis en place de façon convaincante que la compromission cible découle d’une attaque par injection SQL . Malcovery note que les techniques qui peuvent être similaires à la violation de la cible ont été utilisés par le gang Alberto Gonzalez , comme illustré dans un acte d’accusation contre Vladimir Drinkman , Aleksandr Kalinin , Roman Kotov , Mikhail Rytikov , Dmitriy Smilianet (voir le réseau de pirates qui a volé 160 millions de cartes de crédit pour plus d’informations sur ces gars-là ) .

Comme ce rapport le note , Drinkman et ses associés étaient co-conspirateurs de Albert Gonzalez

( célèbre pour la violation TJX ) , Damon Toey , et Vladislav Horohorin ( Badb ) . Drinkman et sa bande de pirates russes étaient actifs depuis au moins Août 2005 à au moins Juillet 2012 et ont été accusés de vol de données du NASDAQ , 7 -Eleven , Carrefour , JCPenney , Hannaford Brothers , Heartland Payment Systems , Wet Seal , Commidea , Dexia Banque , JetBlue Airways , Dow Jones , une banque indéterminée à Abu Dhabi , Euronet , Visa Jordanie , global Payment Systems , Diners Singapour (une branche régionale de la Diners Club ) , et Ingenicard .

CTO et co -fondateur Gary Warner de Malcovery écrit:

Dans chacun de ces cas , une attaque par injection SQL a abouti à un logiciel malveillant placé sur le réseau et une carte de crédit ou des renseignements personnels sont exfiltrés du réseau . Selon l’acte d’accusation, Gonzalez et Toey se rendaient aux points de vente pour faire des observations sur ce Logiciel de Point de Vente. Le terminal a été utilisé , après, ils transmettent l’information à l’équipe du pirate qui pénètrent le réseau , personnalisent et chargent les logiciels malveillants, et exfiltrent les données volées . “

Une copie du rapport Malcovery peut être téléchargé ici .

Eagleclaw, Rescator et Lampeluza

Toutefois, le cybercriminel connu sous le nom de Rescator et sa bande de voleurs qui vendent les numéros de cartes volées de chez Target, vient de créer de nouveaux fichiers de cartes volées et les à mises sur le marché des carders (marché des cartes volées). Dans une mise à jour du 21 janvier dernier, le réseau de cartes volées de Rescator vend un nouveau fichier de 2 millions de cartes apparemment volées de Target que ces escrocs ont surnommé Eagle Claw”.

Travaillant avec plusieurs banques soucieuses de savoir si ce fichier de 2 millions de cartes serait en provenance de Target (où d’une autre brèche de la chaîne Morgan Marcus), nous avons été capable de déterminer que l’ensemble des fichiers de cartes achetées par Eagle Claw avaient été utilisées chez Target du 27 novembre au 15 décembre 2013. La méthode utilisée avant cette recherche était identique à celle de ma recherche précédente sur ce sujet.

Incidemment, quiconque désire comprendre la hiérarchie qui existe dans l’équipe de Rescator devrait lire cette analyse du chercheur en sécurité Krypt3ia qui examine le forum cybercriminel de Lampeduza dont Rescator est l’un des membres.Quiconque est désireux de savoir ce qui s’est réellement passé dans cette folle brèche devrait retenir son souffle : Dans une notification privée datée du 17 janvier dernier, le FBI informe que le code basique utilisé dans le malware du point de vente avait déjà été étudié dans d’autres cas par leurs services en 2011 et que les autres attaques qui arrivent copient le même modèle.

Analyse des attaques sur les terminaux de point de vente depuis un malware par Recorded future

La popularité grandissante de ce type de malware et son accès facile depuis les forums cybercriminels, l’accessibilité du logiciel et le haut potentiel de profits possibles lors de son utilisation sur des terminaux de point de vente aux Etats-Unis rend ce type de cybercrime très attractif sur une large part d’acteurs. Le FBI écrit “Nous croyons que les malware sur les terminaux de point de vente continueront à progresser à court terme, malgré l’application de la loi et les actions des entreprises de sécurité pour l’atténuer “.